Les enjeux autour de la définition du risque

La définition du risque cyber constitue un défi majeur dans notre ère numérique en constante évolution. En raison de la complexité des attaques et des acteurs impliqués, il n’existe pas de consensus clair et unifié sur la signification exacte du terme « risque cyber ». Les diverses parties prenantes, telles que les experts en sécurité, les gouvernements, les entreprises et les chercheurs, peuvent avoir des interprétations différentes du concept.

Certains le définissent comme un risque opérationnel portant sur la confidentialité, l’intégrité ou la disponibilité des données et systèmes d’informations ; la Banque de France évoque « la probabilité de survenance des incidents malveillants ou non qui mettent en péril la cybersécurité d’un système d’information ou enfreignent les procédures et règles de sécurité » ; enfin, des assureurs comme Northbridge Assurance définissent le cyber comme « tout risque de perte financière, d’interruption des activités ou d’atteinte à la réputation d’une entreprise en raison d’une défaillance des systèmes de technologies de l’information. » Cette absence de consensus entraîne des difficultés pour la mise en place de mesures de sécurité efficaces et d’une réponse appropriée face aux incidents et rend particulièrement difficile la création de produit d’assurance.

Alors concrètement, de quoi parle-t-on ?

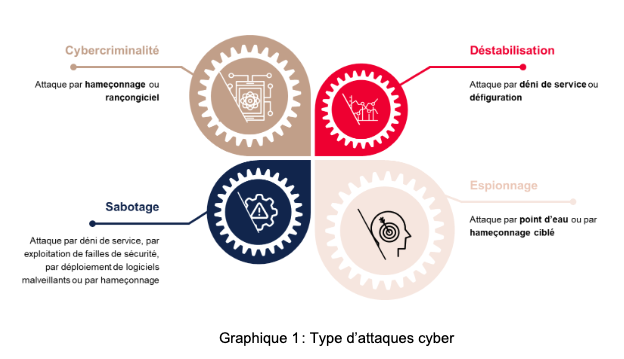

En France, l’Etat identifie quatre types de cyber attaques :

La cybercriminalité

La cybercriminalité englobe les attaques visant à obtenir des informations personnelles qui seront par la suite exploitées ou revendues. Les victimes de ces attaques peuvent être des particuliers, des entreprises ou des administrations. Les informations bancaires et les identifiants des commerces en ligne sont les principales données ciblées par les cybercriminels.

La cybercriminalité recouvre deux sortes d’attaques :

Attaque par hameçonnage (ou phishing)

L’attaque par hameçonnage ou phishing est une méthode très répandue sur Internet. Les cybercriminels usurpent l’identité de personnes afin d’obtenir des renseignements personnels ou encore des identifiants bancaires. L’usurpation se fait par le biais de personnes physiques ou morales de confiance. Les hackers diffusent un mail frauduleux pouvant contenir une pièce jointe piégée. Ce message invite l’utilisateur à entrer ses informations personnelles, notamment ses coordonnées bancaires sur des sites fictifs vers lesquels ils sont redirigés. Ce type d’attaque ne cible pas une personne en particulier mais plutôt un grand nombre de contacts. En effet, plus le nombre de personnes contactées est grand, plus les chances que l’un d’entre eux ouvre la pièce jointe et/ou entre ses données personnelles sont importantes.

Attaque par rançongiciel (ou ransomware)

L’attaque par rançongiciel ou ransomware est de plus en plus répandue. Les cybercriminels cryptent les données puis demandent aux propriétaires de ces dernières d’envoyer de l’argent en échange d’une clé qui permettra (« théoriquement ») de les décrypter. Pour ce faire, les pirates diffusent un mail contenant des liens ou pièces jointes piégés. Par exemple, la victime peut recevoir un mail lui indiquant de payer rapidement une facture qui ne l’a pas été. Dès lors que l’utilisateur clique sur le lien ou les pièces jointes, un logiciel se télécharge directement sur son poste de travail et commence à crypter ses données personnelles. Les données ciblées sont de toutes sortes : bureautique, vidéos, musiques ou encore photos.

Dossier Assurance cyber 1/5 – Assurance cyber, un marché encore embryonnaire

La déstabilisation

Avec une fréquence croissante, les cyberattaques visant à déstabiliser les administrations et entreprises qui utilisent des outils et services accessibles en ligne. Leur objectif est de nuire à la réputation de la victime. Cette menace compte deux principales attaques :

Attaque par déni de service (Distributed Denial of Service ou DDoS) :

Une attaque de déni de service représente une menace pour toute organisation ayant un système d’information en ligne. L’objectif est de rendre le site, et donc le service attendu, indisponible.

Les motivations des attaquants sont variées, allant de manifestes idéologiques à la vengeance, en passant par le chantage financier. Le cybercriminel peut exploiter une faiblesse dans le logiciel ou le matériel, ou encore surcharger une ressource spécifique (comme la bande passante du réseau, la capacité de traitement d’une base de données, etc.) du système d’information de la victime jusqu’à son épuisement.

Parmi les signes qui doivent alerter : une augmentation inexplicable de l’utilisation de la bande passante, des interruptions de communication en raison d’un délai d’attente (timeout) ou signalées par un message d’erreur (host unreachable), etc.

Il existe plusieurs méthodes pour atteindre un résultat unique : des dysfonctionnements ou une paralysie complète d’un ou de plusieurs services de la victime.

Attaque par « défiguration » (defacement)

Ce type d’attaque est souvent revendiqué par des « hacktivistes » (un hacktiviste est un individu ou un groupe qui utilise le piratage informatique pour défendre une cause politique ou sociale, souvent par le biais de méthodes telles que le piratage de sites Web ou la publication d’informations volées) et peut être réalisé dans un but politique ou idéologique, ou simplement comme un défi technique entre attaquants. L’objectif est de changer l’apparence ou le contenu d’un site, altérant ainsi l’intégrité de ses pages.

Le cybercriminel exploite souvent des failles dans le site, parfois connues mais non rectifiées. Qu’elle soit visible ou plus subtile pour le visiteur, la réussite de l’attaque peut se manifester de différentes manières, par exemple par l’ajout d’informations sur une page ou le remplacement complet d’une page par une revendication.

Le sabotage

Le sabotage informatique consiste à rendre inutilisable une partie ou l’ensemble d’un système d’information d’une organisation par le biais d’une cyberattaque. Il est similaire à une panne orchestrée qui peut affecter une portion ou la totalité des systèmes, selon le type de dommage visé. Plusieurs méthodes d’attaque sont employées, parmi lesquelles le déploiement de logiciels malveillants, les attaques par déni de service, l’exploitation de failles de sécurité ou par hameçonnage.

Le sabotage et la destruction de systèmes informatiques peuvent avoir des conséquences catastrophiques sur l’économie d’une organisation, sur la vie des individus, voire sur la stabilité nationale s’ils affectent des secteurs d’activité essentiels.

L’espionnage

Les attaques à des fins d’espionnage – qu’il soit économique, scientifique ou politique – sont généralement très spécifiques et sophistiquées. Elles sont souvent perpétrées par des groupes organisés et peuvent gravement affecter les intérêts nationaux.

Une organisation peut mettre des années à découvrir qu’elle a été victime d’espionnage, l’objectif de l’attaquant étant de maintenir un accès discret et durable pour récupérer des informations stratégiques au moment opportun.

L’espionnage englobe deux attaques majeures :

Attaque par point d’eau (watering hole)

Cette technique consiste à piéger un site en ligne légitime afin d’infecter les équipements des visiteurs du secteur d’activité visé par l’attaquant. L’objectif étant d’infiltrer discrètement les ordinateurs de personnels œuvrant dans un secteur d’activité ou une organisation ciblée pour récupérer des données.

Attaque par hameçonnage ciblé (spearphishing)

Cette attaque repose généralement sur une usurpation de l’identité de l’expéditeur et procède par manipulation des individus afin d’obtenir des informations confidentielles ou de les amener à effectuer des actions spécifiques. Il s’agit d’infiltrer le système d’information d’une organisation d’un secteur d’activité ciblé.

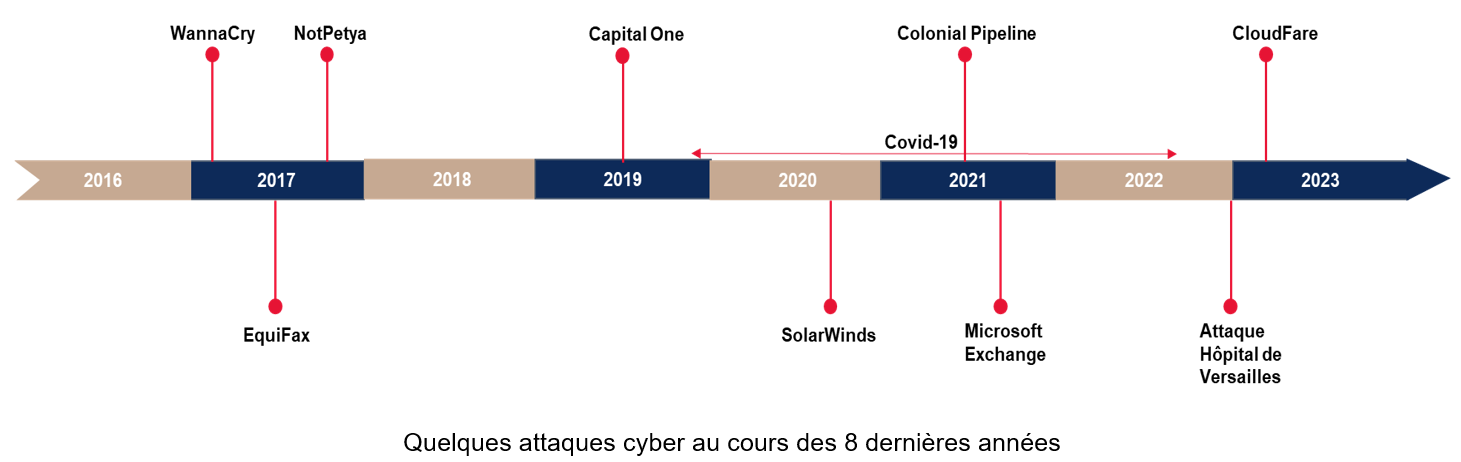

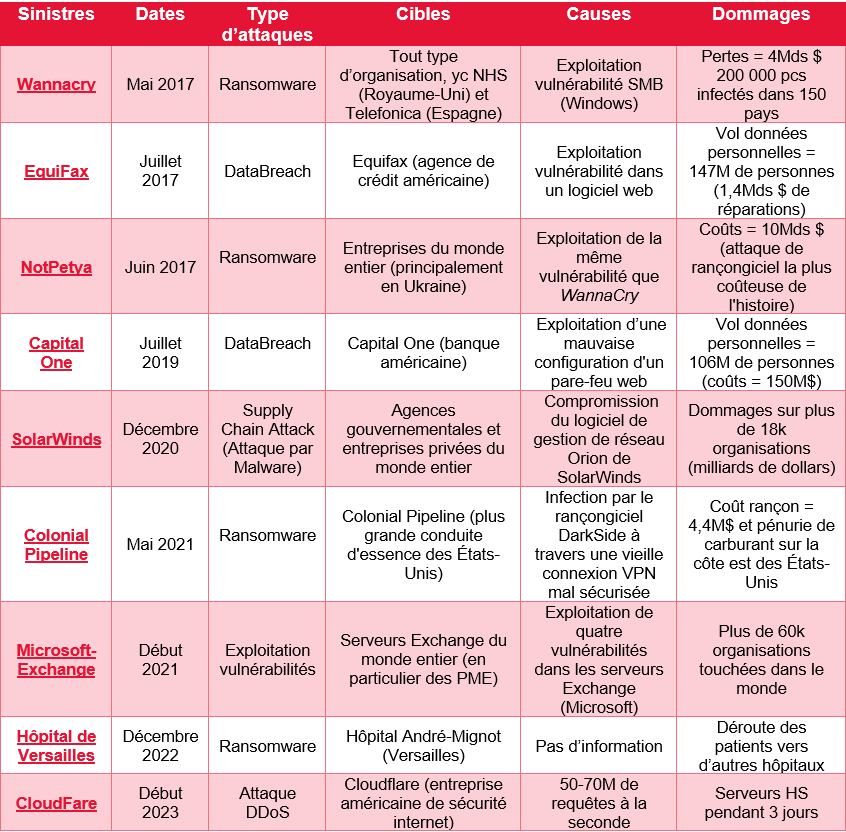

Retour sur quelques cyberattaques marquantes

Nous avons recensé les principales attaques cyber au cours des 8 dernières années. Le ransomware constitue le risque le plus avéré, avec notamment un sinistre de 10 milliards de dollars chez NotPetya.

Dans le détail, ces attaques ont eu un impact significatif sur les systèmes informatiques et les infrastructures entraînant des perturbations majeures. Les coûts associés sont considérables : pertes financières directes, coûts indirects tels que la perte de clients, atteinte à la réputation, litiges potentiels, interruption des activités ou encore baisse de productivité.

Tous les articles de notre dossier

- Assurance cyber, un marché encore embryonnaire

- Risque Cyber – de quoi parle-t-on ? Lexique

- Assurance cyber, un cadre législatif encore incomplet

- Les données disponibles, défi majeur dans la gestion des risques cyber

- Assurance cyber, une modélisation actuarielle en plein essor